计算机病毒的特点有哪些(计算机病毒本质上是什么)

来源:好上学 时间:2022-09-15

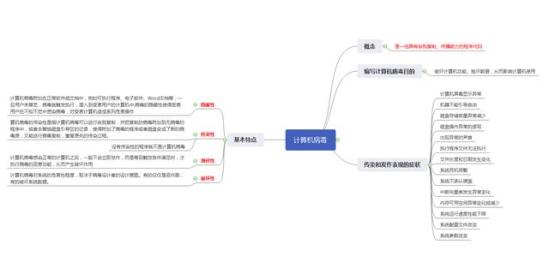

计算机病毒是一组具有自我复制、传播能力的程序代码。

高级的计算机病毒具有变种和进化能力,可以对付反病毒程序

编写计算机病毒目的:破坏计算机功能、毁坏数据,从而影响计算机使用

计算机病毒传染和发作表现的症状:

- 计算机屏幕显示异常

- 机器不能引导启动

- 磁盘存储容量异常减少

- 磁盘操作异常的读写

- 出现异常的声音

- 执行程序文件无法执行

- 文件长度和日期发生变化

- 系统死机频繁

- 系统不承认硬盘

- 中断向量表发生异常变化

- 内存可用空间异常变化或减少

- 系统运行速度性能下降

- 系统配置文件改变

- 系统参数改变

计算机病毒都具有以下四个基本特点:

1)隐蔽性:计算机病毒附加在正常软件或文档中,例如可执行程序、电子邮件、Word文档等,一旦用户未察觉,病毒就触发执行,潜入到受害用户的计算机中.病毒的隐蔽性使得受害用户在不知不觉中感染病毒,对受害计算机造成系列危害操作。正因如此,计算机病毒才扩散传播。

2)传染性:计算机病毒的传染性是指计算机病毒可以进行自我复制,并把复制的病毒附加到无病毒的程序中,或者去替换磁盘引导区的记录,使得附加了病毒的程序或者磁盘变成了新的病毒源,又能进行病毒复制,重复原先的传染过程。计算机病毒与其他程序最本质的区别在于计算机病毒能传染,而其他的程序则不能。没有传染性的程序就不是计算机病毒。

3)潜伏性:计算机病毒感染正常的计算机之后,一般不会立即发作,而是等到触发条件满足时,才执行病毒的恶意功能,从而产生破坏作用。计算机病毒常见的触发条件是特定日期。

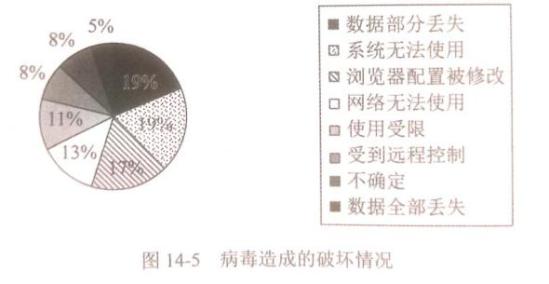

4)破坏性:计算机病毒对系统的危害性程度,取决于病毒设计者的设计意图。有的仅仅是恶作剧,有的破坏系统数据。简而言之,病毒的破坏后果是不可知的。由于计算机病毒是恶意的一段程序,故凡是由常规程序操作使用的计算机资源,计算机病毒均有可能对其进行破坏。据统计,病毒发作后,造成的破坏主要有数据部分丢失、系统无法使用、测览器配置被修改、网络无法使用、使用受限、受到远程控制、数据全部丢失等。据统计分析,浏览器配置被修改、数据丢失、网络无法使用最为常见,如图 所示。

计算机病毒组成与运行机制

计算机病毒由三部分组成:

- 复制传染部件(replicator):控制病毒向其他文件的传染

- 隐藏部件(concealer):是防止病毒被检测到

- 破坏部件(bomb):当病毒符合激活条件后,执行破坏操作

计算机病毒的生命周期主要有两个阶段:

- 第一阶段,计算机病毒的复制传播阶段 这一阶段有可能持续一个星期到几年。计算机病毒在这个阶段尽可能地隐蔽其行为,不干扰正常系统的功能。计算机病毒主动搜寻新的主机进行感染,如将病毒附在其他的软件程序中,或者渗透操作系统。同时,可执行程序中的计算机病毒获取程序控制权。在这一阶段,发现计算机病毒特别困难,这主要是因为计算机病毒只感染少量的文件,难以引起用户警觉。

- 第二阶段,计算机病毒的激活阶段 计算机病毒在该阶段开始逐渐或突然破坏系统。计算机病毒的主要工作是根据数学公式判断激活条件是否满足,用作计算机病毒的激活条件常有日期、时间、感染文件数或其他。

计算机病毒常见类型与技术

1. 引导型病毒

引导型病毒通过感染计算机系统的引导区而控制系统,病毒将真实的引导区内容修改或替换,当病毒程序执行后,才启动操作系统。因此,感染引导型病毒的计算机系统看似正常运转,而实际上病毒已在系统中隐藏,等待时机传染和发作。引导型房毒通常都是内存驻留的,典型的引导型病毒如磁盘杀手病毒、AntiExe 病毒等。

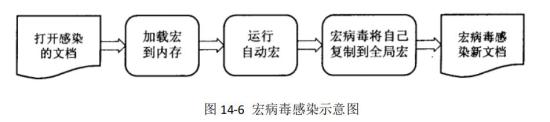

2. 宏病毒(Macro Viruses)

宏是 1995 年出现的应用程序编程语言,它使得文档处理中繁复的敲键操作自动化。所谓宏病毒就是指利用宏语言来实现的计算机病毒。宏病毒的出现改变了病毒的载体模式,以前病毒的载体主要是可执行文件,而现在文档或数据也可作为宏病毒的载体。

3. 多态病毒(Polymorphic Viruses)

多态病毒每次感染新的对象后,通过更换加密算法,改变其存在形式。一些多态病毒具有超过二十亿种呈现形式,这就意味着反病毒软件常常难以检测到它,一般需要采用启发式分析方法来发现。

多态病毒有三个主要组成部分;杂乱的病毒体、解密例程(decryptionroutine)、变化引擎(mutation engine)。

在一个多态病毒中,变化引擎和病毒体都被加密。一旦用户执行被多态病毒感染过的程序,则解密例程首先获取计算机的控制权,然后将病毒体和变化引擎进行解密。接下来,解密例程把控制权转让给病毒,重新开始感染新的程序。此时,病毒进行自我复制以及变化引擎随机访问内存(RAM)。病毒调用变化引擎,随机产生能够解开新病毒的解密例程。病毒加密产生新的病毒体和变化引擎,病毒将解密例程连同新加密的病毒和变化引擎一起放到程序中。这样一来,不仅病毒体被加密过,而且病毒的解密例程也随着感染不同而变化。因此,多态病毒没有固定的特征、没有固定的加密例程,从而就能逃避基于静态特征的病毒扫描器的检测。

4. 隐蔽病毒(Stealth Viruses)

隐蔽病毒试图将自身的存在形式进行隐藏,使得操作系统和反病毒软件不能发现。隐蔽病毒使用的技术有许多,主要包括:

- 隐藏文件的日期、时间的变化;

- 隐藏文件大小的变化;

- 病毒加密。

学习参考资料:

信息安全工程师教程(第二版)

建群网培信息安全工程师系列视频教程

信息安全工程师5天修炼